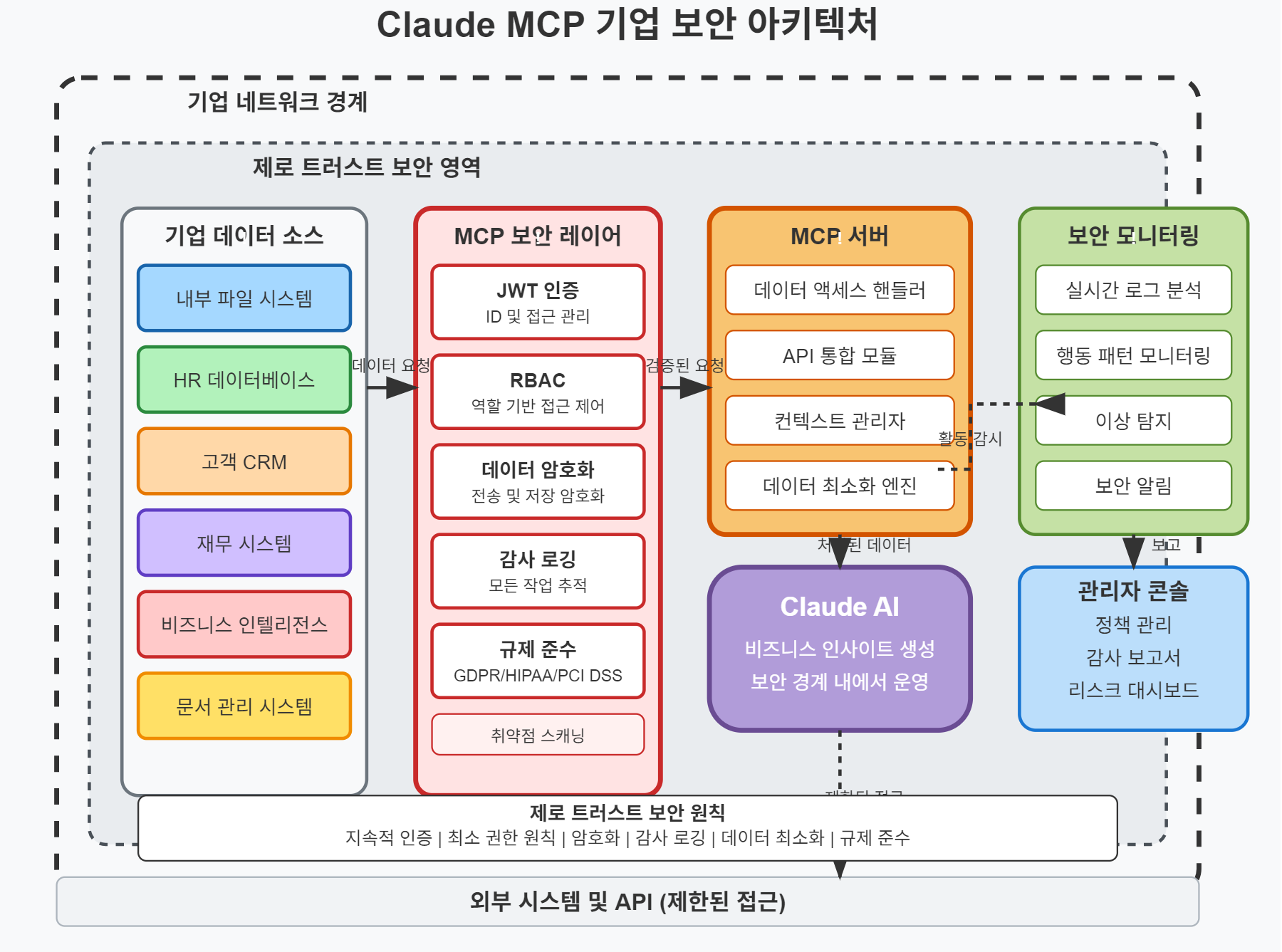

기업 환경에서 AI 기술을 도입할 때 가장 먼저 고려해야 할 것은 보안입니다. 특히 Claude와 같은 고급 AI 모델을 MCP(Model Context Protocol)를 통해 기업 시스템과 통합할 때는 데이터 보안과 개인정보 보호에 더욱 신중한 접근이 필요합니다. 이번 포스팅에서는 Claude와 MCP를 안전하게 기업 환경에 통합하기 위한 전략적인 보안 방안을 살펴보겠습니다.

왜 MCP 보안이 중요한가?

MCP는 Claude가 기업의 다양한 데이터 소스와 시스템에 접근할 수 있게 해주는 강력한 도구입니다. 이러한 접근성은 업무 자동화와 생산성 향상에 큰 도움이 되지만, 동시에 중요한 보안 위험도 내포하고 있습니다:

- 민감 데이터 접근: MCP를 통해 Claude가 기업의 기밀 정보, 고객 데이터, 재무 정보 등에 접근할 수 있습니다.

- 시스템 통합 취약점: 여러 시스템을 연결하는 과정에서 새로운 보안 취약점이 발생할 수 있습니다.

- 규제 준수 문제: 많은 산업 분야에서 GDPR, HIPAA, PCI DSS 등의 규제를 준수해야 합니다.

- 권한 관리 복잡성: AI 시스템에 적절한 접근 권한을 부여하고 관리하는 것은 기존 인력 관리와는 다른 도전 과제입니다.

이러한 위험을 관리하면서 Claude와 MCP의 이점을 최대한 활용하기 위한 보안 전략을 알아보겠습니다.

제로 트러스트 아키텍처 적용

모든 기업 보안의 기본은 "아무것도 신뢰하지 않는다"는 제로 트러스트 원칙에서 시작합니다. Claude와 MCP를 통합할 때도 이 원칙을 적용해야 합니다.

// MCP 서버 환경에서 제로 트러스트 원칙 적용 예시

const validateEveryRequest = (req, res, next) => {

// 1. 신원 확인

const validIdentity = verifyIdentity(req);

// 2. 컨텍스트 검증

const validContext = verifyContext(req);

// 3. 권한 검증

const validPermission = verifyPermission(req);

// 4. 요청 내용 검증

const validContent = sanitizeAndVerifyContent(req);

// 5. 위험 평가

const riskScore = assessRisk(req);

if (!validIdentity || !validContext || !validPermission || !validContent || riskScore > RISK_THRESHOLD) {

logger.warn('요청이 제로 트러스트 검증에 실패했습니다', {

requestId: req.id,

validIdentity,

validContext,

validPermission,

validContent,

riskScore

});

return res.status(403).json({ error: '접근이 거부되었습니다.' });

}

next();

};

// 모든 MCP 엔드포인트에 적용

app.use('/api/*', validateEveryRequest);제로 트러스트 아키텍처는 다음과 같은 원칙으로 구성됩니다:

- 지속적인 인증: 모든 요청마다 신원을 확인합니다.

- 최소 권한 원칙: 필요한 최소한의 접근 권한만 부여합니다.

- 마이크로세그멘테이션: 네트워크를 작은 구역으로 분할하여 접근을 제한합니다.

- 지속적인 모니터링: 모든 활동을 감시하고 이상 징후를 탐지합니다.

- 암호화: 모든 통신과 저장 데이터를 암호화합니다.

세분화된 접근 제어 구현

Claude가 MCP를 통해 접근할 수 있는 리소스와 작업을 세밀하게 제어해야 합니다. 이를 위한 RBAC(Role-Based Access Control) 시스템을 구현해 보겠습니다.

// handlers/accessControlHandler.js

const { Database } = require('../utils/database');

const logger = require('../utils/logger');

// 역할 기반 접근 제어 시스템

class RBACManager {

constructor() {

this.db = new Database('access_control');

this.roleCache = new Map();

this.permissionCache = new Map();

}

// 요청의 역할 확인

async getRoles(requestContext) {

const { userId, clientId, serviceAccount } = requestContext;

// 캐싱된 결과가 있으면 반환

const cacheKey = `${userId || ''}:${clientId || ''}:${serviceAccount || ''}`;

if (this.roleCache.has(cacheKey)) {

return this.roleCache.get(cacheKey);

}

// DB에서 역할 조회

const roles = await this.db.query(

'SELECT role_name FROM user_roles WHERE user_id = ? OR client_id = ? OR service_account = ?',

[userId, clientId, serviceAccount]

);

// 캐시에 저장

this.roleCache.set(cacheKey, roles);

return roles;

}

// 특정 리소스에 대한 작업 권한 확인

async checkPermission(requestContext, resource, action) {

// 역할 가져오기

const roles = await this.getRoles(requestContext);

// 각 역할에 대해 권한 확인

for (const role of roles) {

const cacheKey = `${role}:${resource}:${action}`;

// 캐싱된 결과가 있으면 사용

if (this.permissionCache.has(cacheKey)) {

if (this.permissionCache.get(cacheKey)) {

return true;

}

continue;

}

// DB에서 권한 조회

const hasPermission = await this.db.queryOne(

'SELECT 1 FROM role_permissions WHERE role_name = ? AND resource = ? AND action = ?',

[role, resource, action]

);

// 캐시에 저장

this.permissionCache.set(cacheKey, !!hasPermission);

if (hasPermission) {

return true;

}

}

return false;

}

// 권한 확인 미들웨어

createPermissionMiddleware(resource, action) {

return async (req, res, next) => {

try {

// 요청 컨텍스트 구성

const requestContext = {

userId: req.user?.id,

clientId: req.client?.id,

serviceAccount: req.serviceAccount

};

// 권한 확인

const hasPermission = await this.checkPermission(requestContext, resource, action);

if (!hasPermission) {

logger.warn('권한 없음', {

context: requestContext,

resource,

action

});

return res.status(403).json({ error: '이 작업을 수행할 권한이 없습니다.' });

}

next();

} catch (error) {

logger.error('권한 확인 중 오류 발생', { error: error.message });

return res.status(500).json({ error: '권한을 확인할 수 없습니다.' });

}

};

}

}

const rbacManager = new RBACManager();

module.exports = {

rbacManager

};이렇게 구현된 RBAC 시스템을 MCP 서버의 각 엔드포인트에 연결합니다:

// 메인 서버 파일에 추가

const { rbacManager } = require('./handlers/accessControlHandler');

// 파일 시스템 접근 제한

app.post('/file/read',

authenticateRequest,

rbacManager.createPermissionMiddleware('file', 'read'),

fileHandler.readFile

);

// 데이터베이스 접근 제한

app.post('/database/users',

authenticateRequest,

rbacManager.createPermissionMiddleware('database', 'read_users'),

databaseHandler.getUsers

);

// API 접근 제한

app.post('/api/weather/current',

authenticateRequest,

rbacManager.createPermissionMiddleware('external_api', 'weather'),

weatherHandler.getCurrentWeather

);데이터 암호화 전략

MCP를 통해 전송되는 민감한 데이터와 저장되는 데이터는 모두 적절하게 암호화되어야 합니다. 전송 중인 데이터(Data in Transit)와 저장된 데이터(Data at Rest)를 모두 보호해야 합니다.

전송 중 데이터 암호화

// utils/encryption.js

const crypto = require('crypto');

const fs = require('fs');

const path = require('path');

// 인증서 로드

const serverKey = fs.readFileSync(path.join(__dirname, '../certs/server.key'));

const serverCert = fs.readFileSync(path.join(__dirname, '../certs/server.crt'));

const caCert = fs.readFileSync(path.join(__dirname, '../certs/ca.crt'));

// HTTPS 옵션

const httpsOptions = {

key: serverKey,

cert: serverCert,

ca: caCert,

requestCert: true, // 클라이언트 인증서 요청

rejectUnauthorized: true // 인증되지 않은 클라이언트 거부

};

// 엔드 투 엔드 암호화 모듈

class EndToEndEncryption {

constructor() {

// 서버 측 키쌍

this.serverKeyPair = crypto.generateKeyPairSync('rsa', {

modulusLength: 4096,

publicKeyEncoding: {

type: 'spki',

format: 'pem'

},

privateKeyEncoding: {

type: 'pkcs8',

format: 'pem'

}

});

}

// 공개 키 반환

getPublicKey() {

return this.serverKeyPair.publicKey;

}

// 클라이언트 메시지 복호화

decryptMessage(encryptedMessage, clientPublicKey) {

// 클라이언트 공개 키로 서명 검증

const isVerified = this.verifySignature(

encryptedMessage.content,

encryptedMessage.signature,

clientPublicKey

);

if (!isVerified) {

throw new Error('서명 검증 실패');

}

// 암호화된 대칭 키 복호화

const symmetricKey = crypto.privateDecrypt(

this.serverKeyPair.privateKey,

Buffer.from(encryptedMessage.encryptedKey, 'base64')

);

// 대칭 키로 메시지 복호화

const decipher = crypto.createDecipheriv(

'aes-256-gcm',

symmetricKey,

Buffer.from(encryptedMessage.iv, 'base64')

);

decipher.setAuthTag(Buffer.from(encryptedMessage.authTag, 'base64'));

let decrypted = decipher.update(

encryptedMessage.content,

'base64',

'utf8'

);

decrypted += decipher.final('utf8');

return JSON.parse(decrypted);

}

// 클라이언트에 메시지 암호화

encryptMessage(message, clientPublicKey) {

// 대칭 키 생성

const symmetricKey = crypto.randomBytes(32);

const iv = crypto.randomBytes(16);

// 대칭 키로 메시지 암호화

const cipher = crypto.createCipheriv('aes-256-gcm', symmetricKey, iv);

let encrypted = cipher.update(JSON.stringify(message), 'utf8', 'base64');

encrypted += cipher.final('base64');

const authTag = cipher.getAuthTag();

// 대칭 키를 클라이언트 공개 키로 암호화

const encryptedKey = crypto.publicEncrypt(

clientPublicKey,

symmetricKey

);

// 서버 개인 키로 서명

const signature = this.createSignature(encrypted);

return {

content: encrypted,

encryptedKey: encryptedKey.toString('base64'),

iv: iv.toString('base64'),

authTag: authTag.toString('base64'),

signature: signature

};

}

// 서명 생성

createSignature(data) {

const sign = crypto.createSign('SHA256');

sign.update(data);

return sign.sign(this.serverKeyPair.privateKey, 'base64');

}

// 서명 검증

verifySignature(data, signature, publicKey) {

const verify = crypto.createVerify('SHA256');

verify.update(data);

return verify.verify(publicKey, signature, 'base64');

}

}

module.exports = {

httpsOptions,

EndToEndEncryption

};저장 데이터 암호화

// utils/dataEncryption.js

const crypto = require('crypto');

const config = require('../config');

// 민감 데이터 필드 암호화 시스템

class DataEncryption {

constructor() {

// 데이터 암호화 키

this.encryptionKey = Buffer.from(config.DATA_ENCRYPTION_KEY, 'hex');

// 필드별 암호화 설정

this.encryptionMapping = {

'users': ['email', 'phone', 'address'],

'customers': ['full_name', 'credit_card', 'ssn'],

'employees': ['salary', 'performance_review', 'medical_info']

};

}

// 필드 암호화 필요 여부 확인

shouldEncrypt(table, field) {

return this.encryptionMapping[table] &&

this.encryptionMapping[table].includes(field);

}

// 문자열 암호화

encrypt(text) {

const iv = crypto.randomBytes(16);

const cipher = crypto.createCipheriv('aes-256-cbc', this.encryptionKey, iv);

let encrypted = cipher.update(text, 'utf8', 'hex');

encrypted += cipher.final('hex');

return {

iv: iv.toString('hex'),

content: encrypted

};

}

// 문자열 복호화

decrypt(encrypted) {

const iv = Buffer.from(encrypted.iv, 'hex');

const decipher = crypto.createDecipheriv('aes-256-cbc', this.encryptionKey, iv);

let decrypted = decipher.update(encrypted.content, 'hex', 'utf8');

decrypted += decipher.final('utf8');

return decrypted;

}

// 객체 암호화

encryptObject(table, obj) {

// 복사본 생성

const result = { ...obj };

// 해당 테이블에 암호화 매핑이 있는지 확인

if (!this.encryptionMapping[table]) {

return result;

}

// 필드별 암호화

for (const field of this.encryptionMapping[table]) {

if (result[field]) {

result[field] = this.encrypt(result[field]);

}

}

return result;

}

// 객체 복호화

decryptObject(table, obj) {

// 복사본 생성

const result = { ...obj };

// 해당 테이블에 암호화 매핑이 있는지 확인

if (!this.encryptionMapping[table]) {

return result;

}

// 필드별 복호화

for (const field of this.encryptionMapping[table]) {

if (result[field] && result[field].iv && result[field].content) {

result[field] = this.decrypt(result[field]);

}

}

return result;

}

}

module.exports = new DataEncryption();감사 로깅(Audit Logging) 구현

Claude와 MCP 통합 환경에서는 모든 작업과 접근 기록을 면밀히 추적하고 로깅해야 합니다. 이는 보안 사고 조사, 규제 준수 증명, 그리고 비정상 활동 탐지를 위해 필수적입니다.

// utils/auditLogger.js

const { Database } = require('./database');

const logger = require('./logger');

class AuditLogger {

constructor() {

this.db = new Database('audit_logs');

}

// 감사 이벤트 로깅

async log(eventType, details) {

try {

const timestamp = new Date().toISOString();

const { actor, action, resource, outcome, context, metadata } = details;

// 감사 로그 저장

await this.db.execute(

`INSERT INTO audit_logs

(timestamp, event_type, actor_id, actor_type, action, resource_type,

resource_id, outcome, context, metadata)

VALUES (?, ?, ?, ?, ?, ?, ?, ?, ?, ?)`,

[

timestamp,

eventType,

actor.id,

actor.type,

action,

resource.type,

resource.id,

outcome,

JSON.stringify(context),

JSON.stringify(metadata)

]

);

// 일반 로그에도 기록

logger.info(`[감사] ${eventType}: ${actor.type} ${actor.id}가 ${resource.type} ${resource.id}에 대해 ${action} 수행. 결과: ${outcome}`);

// 중요 이벤트는 보안 알림 트리거

if (this.isHighRiskEvent(eventType, details)) {

this.triggerSecurityAlert(eventType, details);

}

} catch (error) {

logger.error('감사 로그 저장 실패', { error: error.message, eventType, details });

}

}

// 중요 이벤트 여부 확인

isHighRiskEvent(eventType, details) {

// 관리자 권한 변경

if (eventType === 'permission_change' && details.resource.type === 'admin') {

return true;

}

// 인증 실패 횟수

if (eventType === 'authentication_failure' && details.context.failureCount > 3) {

return true;

}

// 민감 데이터 접근

if (eventType === 'data_access' && details.resource.sensitivity === 'high') {

return true;

}

// 대량 데이터 추출

if (eventType === 'data_export' && details.metadata.recordCount > 1000) {

return true;

}

return false;

}

// 보안 알림 발생

triggerSecurityAlert(eventType, details) {

const alertDetails = {

timestamp: new Date().toISOString(),

severity: 'high',

eventType,

details

};

logger.warn('보안 알림 발생', alertDetails);

// 여기에 알림 시스템 연동 코드 추가

// (이메일, SMS, Slack, 보안 모니터링 시스템 등)

}

// 감사 로그 검색

async search(filters, options = {}) {

const { startTime, endTime, eventTypes, actorId, resourceType, outcome } = filters;

const { limit = 100, offset = 0, sortBy = 'timestamp', sortOrder = 'DESC' } = options;

// 쿼리 조건 구성

const conditions = [];

const params = [];

if (startTime) {

conditions.push('timestamp >= ?');

params.push(startTime);

}

if (endTime) {

conditions.push('timestamp <= ?');

params.push(endTime);

}

if (eventTypes && eventTypes.length > 0) {

conditions.push(`event_type IN (${eventTypes.map(() => '?').join(', ')})`);

params.push(...eventTypes);

}

if (actorId) {

conditions.push('actor_id = ?');

params.push(actorId);

}

if (resourceType) {

conditions.push('resource_type = ?');

params.push(resourceType);

}

if (outcome) {

conditions.push('outcome = ?');

params.push(outcome);

}

// 쿼리 생성

const whereClause = conditions.length > 0 ? `WHERE ${conditions.join(' AND ')}` : '';

const query = `

SELECT * FROM audit_logs

${whereClause}

ORDER BY ${sortBy} ${sortOrder}

LIMIT ? OFFSET ?

`;

// 쿼리 실행

params.push(limit, offset);

const results = await this.db.query(query, params);

// 로그 건수 확인

const countQuery = `SELECT COUNT(*) as total FROM audit_logs ${whereClause}`;

const countResult = await this.db.queryOne(countQuery, params.slice(0, -2));

return {

logs: results,

total: countResult.total,

limit,

offset

};

}

}

// 미들웨어 생성

const createAuditMiddleware = (auditLogger) => {

return (req, res, next) => {

// 원본 end 메소드 저장

const originalEnd = res.end;

// 요청 시작 시간

const startTime = Date.now();

// end 메소드 오버라이드

res.end = function(chunk, encoding) {

// 원본 메소드 호출

originalEnd.call(this, chunk, encoding);

// 응답 상태 확인

const outcome = res.statusCode < 400 ? 'success' : 'failure';

// 요청 처리 시간

const processingTime = Date.now() - startTime;

// 감사 로그 저장

auditLogger.log('api_request', {

actor: {

id: req.user?.id || 'anonymous',

type: req.user ? 'user' : 'anonymous'

},

action: req.method,

resource: {

type: 'endpoint',

id: req.originalUrl

},

outcome,

context: {

ip: req.ip,

userAgent: req.headers['user-agent'],

processingTime

},

metadata: {

request: {

method: req.method,

path: req.path,

query: req.query,

// 민감 정보는 제외

body: sanitizeRequestBody(req.body)

},

response: {

statusCode: res.statusCode,

headers: res._headers

}

}

});

};

next();

};

};

// 요청 바디에서 민감 정보 제거

const sanitizeRequestBody = (body) => {

if (!body) return {};

// 복사본 생성

const sanitized = { ...body };

// 민감 필드 목록

const sensitiveFields = [

'password', 'token', 'secret', 'key', 'auth',

'credit_card', 'creditCard', 'ssn', 'social_security',

'authorization', 'api_key', 'apiKey'

];

// 민감 필드 마스킹

for (const field of sensitiveFields) {

if (sanitized[field]) {

sanitized[field] = '*****';

}

}

return sanitized;

};

const auditLogger = new AuditLogger();

const auditMiddleware = createAuditMiddleware(auditLogger);

module.exports = {

auditLogger,

auditMiddleware

};규제 준수(Compliance) 프레임워크

다양한 규제(GDPR, HIPAA, SOC 2 등)를 준수하기 위한 프레임워크를 구현합니다. 이 프레임워크는 데이터 처리 방식을 관리하고, 데이터 주체의 권리를 보장하며, 개인정보 처리 활동을 문서화합니다.

// utils/complianceFramework.js

const logger = require('./logger');

const dataEncryption = require('./dataEncryption');

const auditLogger = require('./auditLogger').auditLogger;

class ComplianceFramework {

constructor() {

// 지원하는 규제 프레임워크

this.frameworks = {

'gdpr': this.applyGDPRRules,

'hipaa': this.applyHIPAARules,

'pci-dss': this.applyPCIDSSRules

};

// 고객별 적용 규제

this.customerFrameworks = new Map();

}

// 고객별 규제 프레임워크 설정

setCustomerFrameworks(customerId, frameworks) {

this.customerFrameworks.set(customerId, frameworks);

}

// 요청에 적용할 규제 프레임워크 결정

getFrameworksForRequest(req) {

const customerId = req.customerId || req.user?.customerId;

if (!customerId) return [];

return this.customerFrameworks.get(customerId) || [];

}

// 요청에 모든 해당 규제 적용

applyCompliance(req, res, next) {

const frameworks = this.getFrameworksForRequest(req);

// 각 프레임워크 규칙 적용

for (const framework of frameworks) {

const applyRules = this.frameworks[framework];

if (applyRules) {

applyRules(req, res);

}

}

next();

}

// GDPR 규칙 적용

applyGDPRRules(req, res) {

// 동의 검증

if (req.body && req.body.personalData) {

if (!req.body.consentVerified) {

logger.warn('GDPR 동의 없이 개인 데이터 처리 시도', {

userId: req.user?.id,

endpoint: req.originalUrl

});

// 개인 데이터 제거하고 경고

delete req.body.personalData;

res.set('X-Compliance-Warning', 'GDPR consent required for personal data processing');

} else {

// 데이터 처리 목적 로깅

auditLogger.log('data_processing', {

actor: {

id: req.user?.id || 'anonymous',

type: req.user ? 'user' : 'anonymous'

},

action: 'process_personal_data',

resource: {

type: 'personal_data',

id: 'gdpr_relevant_data'

},

outcome: 'allowed',

context: {

purpose: req.body.processingPurpose,

legalBasis: req.body.legalBasis,

consentReference: req.body.consentReference

},

metadata: {

dataCategories: Object.keys(req.body.personalData)

}

});

}

}

// 데이터 최소화

this.enforceDataMinimization(req);

// 저장 기간 설정

if (res.locals.dataRetention === undefined) {

res.locals.dataRetention = {

period: '730d', // 2년

basis: 'GDPR Article 5(1)(e)'

};

}

}

// HIPAA 규칙 적용

applyHIPAARules(req, res) {

// PHI(Protected Health Information) 식별 및 처리

if (req.body && this.containsPHI(req.body)) {

// PHI 접근 권한 확인

if (!req.user || !req.user.hipaaAuthorized) {

logger.warn('HIPAA: 권한 없는 사용자의 PHI 접근 시도', {

userId: req.user?.id,

endpoint: req.originalUrl

});

// PHI 데이터 제거 및 경고

this.removePHI(req.body);

res.set('X-Compliance-Warning', 'HIPAA authorization required for PHI access');

} else {

// 필요한 HIPAA 헤더 추가

res.set('X-HIPAA-Compliance', 'PHI-Access-Logged');

// PHI 접근 로깅

auditLogger.log('phi_access', {

actor: {

id: req.user.id,

type: 'user',

role: req.user.role

},

action: 'access_phi',

resource: {

type: 'health_data',

id: req.body.patientId || 'unknown'

},

outcome: 'allowed',

context: {

businessPurpose: req.body.purpose || 'treatment',

accessType: req.method

},

metadata: {

dataCategories: this.identifyPHICategories(req.body)

}

});

}

}

// 의무 공개 제한 헤더 추가

res.set('X-HIPAA-MinimumNecessary', 'Applied');

}

// PCI DSS 규칙 적용

applyPCIDSSRules(req, res) {

// 신용카드 정보 식별 및 처리

if (req.body && this.containsPCIData(req.body)) {

// PCI 접근 권한 확인

if (!req.user || !req.user.pciAuthorized) {

logger.warn('PCI DSS: 권한 없는 사용자의 카드 정보 접근 시도', {

userId: req.user?.id,

endpoint: req.originalUrl

});

// 카드 데이터 제거 및 경고

this.removePCIData(req.body);

res.set('X-Compliance-Warning', 'PCI DSS authorization required for payment card data');

} else {

// 카드 정보 마스킹

this.maskPCIData(req.body);

// PCI DSS 접근 로깅

auditLogger.log('pci_data_access', {

actor: {

id: req.user.id,

type: 'user',

role: req.user.role

},

action: 'process_payment_data',

resource: {

type: 'payment_card_data',

id: 'pci_relevant_data'

},

outcome: 'allowed',

context: {

businessPurpose: req.body.purpose || 'payment_processing',

accessType: req.method

},

metadata: {

dataCategories: this.identifyPCIDataTypes(req.body)

}

});

}

}

// PCI DSS 보안 헤더 추가

res.set('Strict-Transport-Security', 'max-age=31536000; includeSubDomains');

res.set('Cache-Control', 'no-store, no-cache, must-revalidate, proxy-revalidate');

res.set('Pragma', 'no-cache');

res.set('Expires', '0');

}

// 데이터 최소화 규칙 적용

enforceDataMinimization(req) {

// 필요한 필드만 유지

if (req.body && req.body.dataMinimization) {

const allowedFields = req.body.dataMinimization.allowedFields;

if (Array.isArray(allowedFields) && req.body.data) {

// 허용 필드 외 모두 제거

Object.keys(req.body.data).forEach(field => {

if (!allowedFields.includes(field)) {

delete req.body.data[field];

}

});

}

}

}

// PHI 포함 여부 확인

containsPHI(data) {

// 간단한 구현 - 실제로는 더 복잡한 패턴 매칭 필요

const phiKeywords = [

'medical', 'health', 'diagnosis', 'treatment', 'patient',

'doctor', 'hospital', 'prescription', 'therapy', 'symptoms'

];

return this.objectContainsKeywords(data, phiKeywords);

}

// PCI 데이터 포함 여부 확인

containsPCIData(data) {

// 신용카드 정보 관련 키워드 탐지

const pciKeywords = [

'card', 'credit', 'cvv', 'ccv', 'security code',

'expiration', 'exp date', 'cardholder', 'visa', 'mastercard'

];

return this.objectContainsKeywords(data, pciKeywords);

}

// 객체에 키워드 포함 여부 확인

objectContainsKeywords(obj, keywords) {

if (!obj) return false;

// 문자열인 경우

if (typeof obj === 'string') {

return keywords.some(keyword =>

obj.toLowerCase().includes(keyword.toLowerCase())

);

}

// 객체인 경우 재귀적으로 확인

if (typeof obj === 'object') {

for (const key in obj) {

// 키워드가 키에 있는지 확인

if (keywords.some(keyword => key.toLowerCase().includes(keyword.toLowerCase()))) {

return true;

}

// 값이 키워드를 포함하는지 확인

if (this.objectContainsKeywords(obj[key], keywords)) {

return true;

}

}

}

return false;

}

// PHI 데이터 제거

removePHI(data) {

// 실제 구현에서는 더 정교한 로직 필요

const phiFields = [

'medicalRecordNumber', 'patientId', 'diagnosis', 'treatment',

'healthHistory', 'prescription', 'symptoms', 'testResults'

];

this.removeFields(data, phiFields);

}

// PCI 데이터 제거

removePCIData(data) {

const pciFields = [

'cardNumber', 'cvv', 'expirationDate', 'securityCode',

'cardholderName', 'cardType', 'ccNumber', 'creditCard'

];

this.removeFields(data, pciFields);

}

// PCI 데이터 마스킹

maskPCIData(data) {

if (!data) return;

// 카드 번호 마스킹 패턴 적용

if (data.cardNumber && typeof data.cardNumber === 'string') {

// 앞 6자리와 뒤 4자리만 유지

if (data.cardNumber.length > 10) {

const first6 = data.cardNumber.substring(0, 6);

const last4 = data.cardNumber.substring(data.cardNumber.length - 4);

const middle = '*'.repeat(data.cardNumber.length - 10);

data.cardNumber = first6 + middle + last4;

}

}

// CVV 완전 마스킹

if (data.cvv) {

data.cvv = '***';

}

// 중첩 객체 처리

for (const key in data) {

if (typeof data[key] === 'object') {

this.maskPCIData(data[key]);

}

}

}

// 지정된 필드 제거

removeFields(data, fields) {

if (!data || typeof data !== 'object') return;

// 직접 필드 제거

fields.forEach(field => {

if (field in data) {

delete data[field];

}

});

// 중첩 객체 처리

for (const key in data) {

if (typeof data[key] === 'object') {

this.removeFields(data[key], fields);

}

}

}

// PHI 카테고리 식별

identifyPHICategories(data) {

const categories = new Set();

// 카테고리 매핑

const categoryMap = {

'patient': 'demographics',

'medical': 'medical_records',

'diagnosis': 'diagnosis_info',

'treatment': 'treatment_info',

'prescription': 'medication_info',

'payment': 'payment_info',

'doctor': 'provider_info',

'contact': 'contact_info'

};

// 객체에서 카테고리 식별

this.extractCategories(data, categoryMap, categories);

return Array.from(categories);

}

// PCI 데이터 유형 식별

identifyPCIDataTypes(data) {

const types = new Set();

// 데이터 유형 매핑

const typeMap = {

'card': 'card_number',

'cvv': 'security_code',

'expiration': 'expiry_date',

'cardholder': 'cardholder_info',

'billing': 'billing_address',

'payment': 'payment_info'

};

// 객체에서 유형 식별

this.extractCategories(data, typeMap, types);

return Array.from(types);

}

// 객체에서 카테고리 추출

extractCategories(data, categoryMap, resultSet) {

if (!data || typeof data !== 'object') return;

// 키에서 카테고리 확인

for (const key in data) {

for (const category in categoryMap) {

if (key.toLowerCase().includes(category)) {

resultSet.add(categoryMap[category]);

}

}

// 중첩 객체 처리

if (typeof data[key] === 'object') {

this.extractCategories(data[key], categoryMap, resultSet);

}

}

}

}

const complianceFramework = new ComplianceFramework();

// 미들웨어 생성

const complianceMiddleware = (req, res, next) => {

complianceFramework.applyCompliance(req, res, next);

};

module.exports = {

complianceFramework,

complianceMiddleware

};실제 기업 통합 시 보안 체크리스트

MCP와 Claude를 기업 환경에 도입할 때는 다음과 같은 체크리스트를 활용하여 보안 준비 상태를 평가하는 것이 좋습니다:

1. 초기 설정 및 구성

- MCP 서버는 전용 환경에 격리되어 있습니까?

- 모든 통신은 TLS 1.3 이상으로 암호화되어 있습니까?

- API 키와 비밀 키는 안전하게 관리되고 있습니까?

- 방화벽 규칙이 필요한 통신만 허용하도록 설정되어 있습니까?

- 모든 기본 암호와 설정이 변경되었습니까?

2. 접근 제어 및 인증

- 최소 권한 원칙이 적용되어 있습니까?

- 다중 인증(MFA)이 활성화되어 있습니까?

- ID 및 접근 관리 시스템과 통합되어 있습니까?

- 세션 타임아웃이 적절하게 설정되어 있습니까?

- 비활성 계정 자동 비활성화 정책이 있습니까?

3. 데이터 보호

- 민감 데이터는 암호화되어 저장됩니까?

- 데이터 분류 정책이 적용되어 있습니까?

- 데이터 마스킹이 필요한 경우 적용되어 있습니까?

- 데이터 보존 및 삭제 정책이 수립되어 있습니까?

- 백업 및 복구 절차가 테스트되었습니까?

4. 모니터링 및 로깅

- 모든 중요 작업이 로깅되고 있습니까?

- 로그는 안전하게 저장되고 보호되고 있습니까?

- 로그 무결성을 보장하기 위한 조치가 있습니까?

- 실시간 모니터링 및 알림 시스템이 구축되어 있습니까?

- 비정상 행동 탐지 메커니즘이 있습니까?

5. 인시던트 대응

- 보안 인시던트 대응 계획이 수립되어 있습니까?

- 데이터 유출 시 대응 절차가 마련되어 있습니까?

- 대응 팀의 역할과 책임이 명확히 정의되어 있습니까?

- 정기적인 보안 훈련이 실시되고 있습니까?

- 사후 분석 및 개선 프로세스가 있습니까?

MCP 보안의 미래: 지속적인 발전

AI 기술과 보안 환경은 계속 진화하고 있기 때문에 MCP 보안 전략도 이에 맞게 발전해야 합니다. 앞으로 기대할 수 있는 MCP 보안의 발전 방향은 다음과 같습니다:

- 자동화된 보안 테스트: 지속적 통합/배포(CI/CD) 파이프라인에 자동화된 보안 테스트를 통합하여 배포 전에 잠재적 취약점을 발견하고 해결

- AI 기반 보안 모니터링: 머신러닝을 활용한 이상 탐지 시스템으로 비정상적인 접근 패턴이나 행동을 자동으로 식별하고 대응

- 생체 인증 통합: 지문, 얼굴 인식 등 생체 인증을 통합하여 보안 수준 강화

- 블록체인 기반 감사 추적: 불변성과 투명성을 제공하는 블록체인 기술을 활용하여 감사 로그의 무결성 보장

- 연합 학습(Federated Learning): 원본 데이터를 공유하지 않고 AI 모델을 학습시킬 수 있는 방법으로 데이터 프라이버시 보호 강화

결론: 안전한 AI 통합의 핵심

Claude와 MCP를 기업 환경에 통합할 때 보안은 선택이 아닌 필수입니다. 이 글에서 제시한 보안 전략과 구현 예시는 안전한 AI 통합을 위한 기초를 제공합니다. 그러나 모든 기업의 환경과 요구사항이 다르기 때문에, 각 조직에 맞는 보안 전략을 수립하고 지속적으로 개선해나가는 것이 중요합니다.

보안은 일회성 작업이 아닌 지속적인 과정임을 기억하세요. 정기적인 보안 평가, 취약점 테스트, 직원 교육을 통해 보안 태세를 유지하고 강화해 나가야 합니다. 이러한 노력을 통해 Claude와 MCP의 강력한 기능을 안전하게 활용하여 비즈니스 가치를 극대화할 수 있을 것입니다.

'개발' 카테고리의 다른 글

| AI 시리즈 #1: 2025년 AI 세계에 오신 것을 환영합니다! 🚀 (0) | 2025.04.07 |

|---|---|

| MCP 기반 멀티모달 Claude: 이미지, 음성, 문서를 통합한 지능형 비서 구축하기 (0) | 2025.04.01 |

| Claude와 MCP를 활용한 실시간 데이터 파이프라인 구축하기 🔄 (1) | 2025.03.30 |

| Claude를 활용한 MCP(Model Context Protocol) 설정 가이드 - Part 4: 실전 업무 자동화 응용 💼 (0) | 2025.03.29 |

| Claude를 활용한 MCP(Model Context Protocol) 설정 가이드 - Part 3: MCP 서버 확장하기 🚀 (0) | 2025.03.28 |